А. В. Синельников Шифры советской разведки

Работа предоставлена автором и порталом «Хронос»

От автора

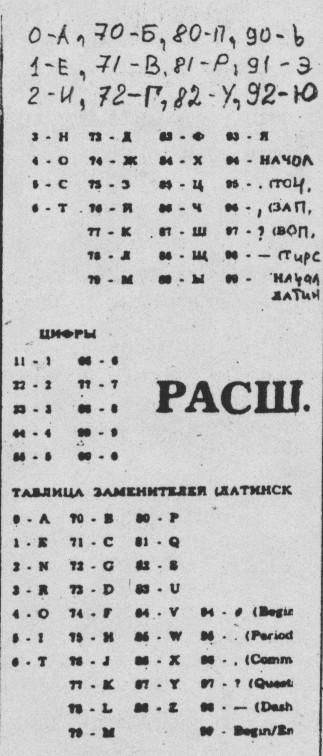

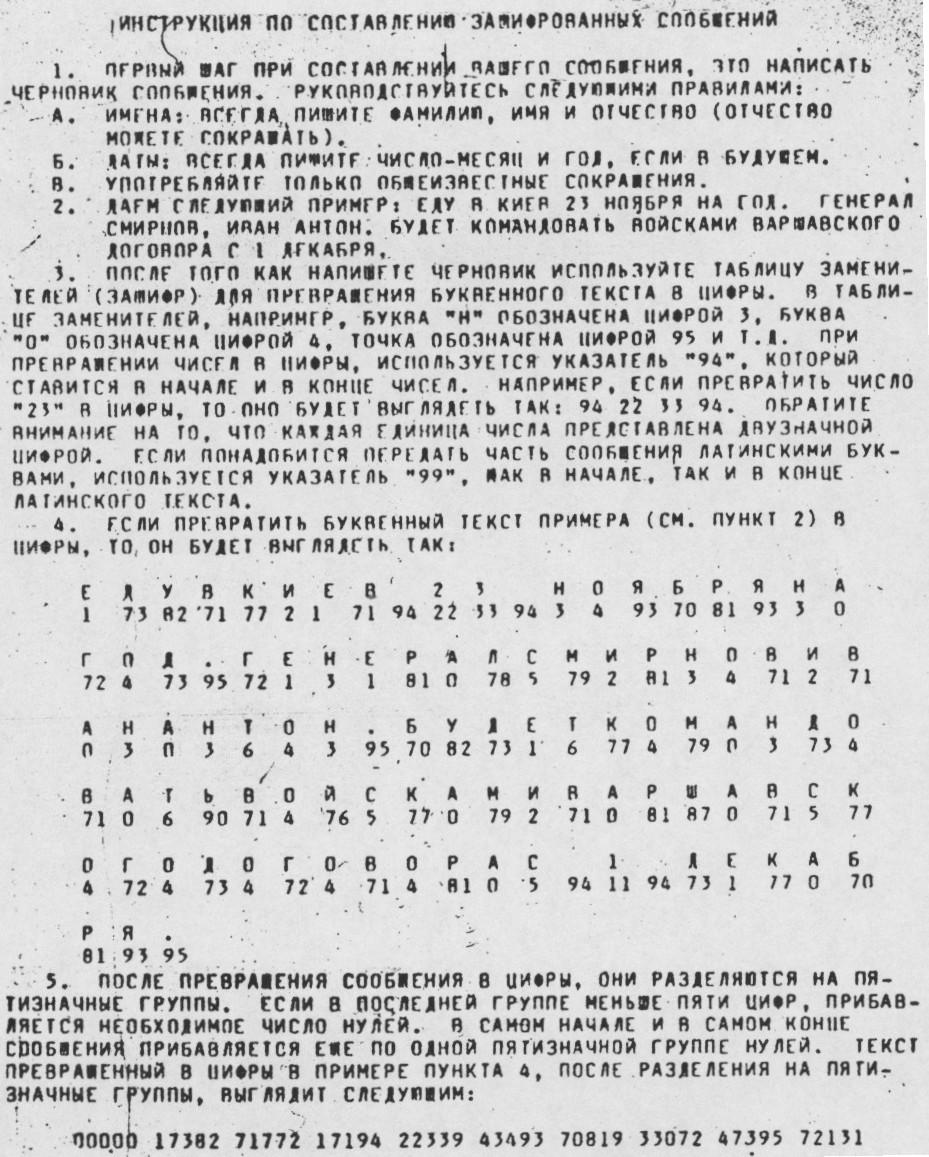

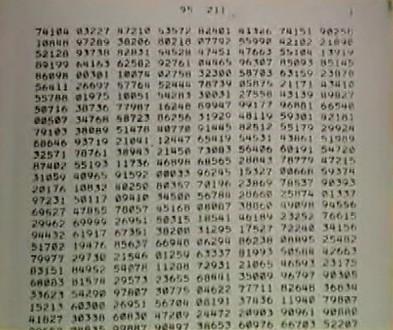

Шифры никогда не были и, понятно, не станут обычными абстрактными вещами. Но, являясь важнейшей составной частью системы безопасности любого государства, они по природе своей вынуждены пребывать в безвестности. История нынешней криптографии, и её влияние на современность – очевидно, удел будущих историков. Но настоятельно важно знать, уважать и помнить своё прошлое любому поколению нашей страны. И задача автора – хоть в небольшой степени рассказать о великой «битве шифров» ХХ века, в которой советские шифровальщики и разведчики принимали самое непосредственное участие. И в которой нам тоже есть, чем гордиться!Новосибирск, 2008 – 2009 годы

Шифр Рамзая

Рихарду Зорге в истории нашей Родины суждено было занять особое место. Волею судьбы и благодаря своим исключительным человеческим качествам он поднялся на самую вершину Олимпа, под названием Советская разведка. Десятки книг, сотни статей, документальные и художественные фильмы, улицы, названные в честь великого разведчика. Но, собирая материалы о нём, я, за редким исключением, не мог обнаружить в отечественной литературе никаких правдивых материалов о шифре его разведгруппы. Как, впрочем, и о шифрах других легендарных его товарищей – Леопольда Треппера, Шандора Радо, Рудольфа Абеля. А, между тем, история их шифров – одна из захватывающих страниц криптографии ХХ века. «Триумфом советской разведки» назвал её агентурные шифры известный американский историк Дэвид Кан. Давайте же перелистаем доступные ныне страницы истории, заглянем в святая святых наших выдающихся разведчиков. Именно советские шифры, разработанные, несомненно, замечательными специалистами своего дела, на десятилетия определили вектор развития мировой криптографии в области так называемых «ручных шифров». И этот факт со всей очевидностью вытекает из содержания моих коротких очерков.

Шифр ИНО ОГПУ. 1926 год.

Идея подобных шифров давно известна, но была доведена советскими шифроаналитиками до совершенства. Первой его частью являлся так называемый квадратный (шахматный) шифр, наложенный затем на иные способы тайнописи. Появление таких двойных шифров зарубежные исследователи относят к российским революционерам, называя их «шифром нигилистов». Но вряд ли это корректно. Ибо сами революционеры в свою очередь воспользовались криптографическими идеями, возникшими задолго до них. Так шахматный шифр берет своё начало со знаменитого «полибианского квадрата», а вторая составляющая шифра носила среди российских подпольщиков название «гамбеттовского ключа» в честь известного премьер-министра Франции XIX века Л. Гамбетты. Наиболее близко идея будущего знаменитого шифра советских разведчиков изложена в исследовании революционера П. Розенталя «Шифрованное письмо», изданном ещё в 1904 году. Но говорить, что эта работа дала толчок распространению аналогичных шифросистем среди всего российского подполья не приходится. Вплоть до самого Октябрьского переворота 1917 года шифры революционеров оставались довольно простыми. Впрочем, и долгое время после революции системы тайнописи советских разведчиков были такими же несложными и только к середине 30-х годов (после ряда их громких провалов) они стали приобретать свой законченный вид. И шифр Рихарда Зорге (руководителя японской резидентуры ГРУ «Рамзай») о котором здесь пойдёт речь, нужно рассматривать как типовой образец действующих шифросистем всех советских спецслужб, а не приписывать его изобретение несправедливо самому Зорге или искать в нём некую уникальность. Свои телеграммы в Москву Зорге для конспирации составлял преимущественно на английском языке. Поэтому в качестве ключа для построения квадратного шифра было выбрано слово «SUBWAY». Ключ выписывался в верхней строке квадратной таблички. А в оставшиеся клетки по порядку проставлялись буквы английского алфавита, не вошедшие в слово SUBWAY. Таким образом, мы получим следующую сетку:

| S | U | B | W | A | Y |

| c | d | E | f | g | h |

| I | j | k | L | m | N |

| O | p | q | R | T | v |

| x | z | . | / |

В конце алфавита в таблице добавлено два знака. Это точка (.) и знак индикатора (/) - для обозначения разделителя слов или перехода на цифровой текст. Но об этом, подробнее, ниже. Однако таблица в подобном виде использовалась только для придания вошедшим в нее символам новых цифровых обозначений. Известно, что наиболее часто встречаемые в английской речи восемь букв можно представить в виде анаграммы ASINTOER (фраза "a sin to err" («грех в заблуждении») без последней буквы). Её то и использовал Зорге в качестве второго шага построения своего шифра. Для этого он нумеровал входящие в анаграмму буквы в своей табличке по порядку сверху вниз и получал новую таблицу:

| S=0 | U | B | W | A=5 | Y |

| c | d | E=3 | f | g | h |

| I =1 | j | k | L | m | N=7 |

| O=2 | p | q | R=4 | T=6 | v |

| x | z | . | / |

Конечной целью разведчиков являлось составление следующего квадратного шифра:

| 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | |

| - | s | i | o | e | r | a | t | n | - | - |

| 8 | c | x | u | d | j | p | z | b | k | q |

| 9 | . | w | f | L | / | g | m | y | h | v |

Понять систему его построения нетрудно. В верхней строке мы видим наиболее встречаемые в английском языке буквы, которым даны цифровые обозначения от 0 до 7. В две оставшиеся строки выписаны по порядку остальные буквы из таблицы «SUBWAY» (то же сверху вниз). Они получают обозначения в виде двоичных чисел от 80 до 99. Как видно, в верхней строке конечные клетки под номерами 8 и 9 пустые. Эти цифры становятся номерами строк в ключевой таблице. Таким образом, здесь мы имеем воплощение идеи так называемого пропорционального шифра, позволяющее резко уменьшить количество входящих в шифрограмму знаков. В зависимости от размера текста это сокращение доходило до 30%. А это было очень важно для облегчения самого процесса шифровки, затруднения возможной дешифровки противником и уменьшения времени передачи радиограмм. Отделение же в тексте однозначных знаков от двузначных (конечно, при знании кодовой таблицы) не представляет никаких трудностей. Это была великолепная идея неизвестного нам советского криптолога, нашедшая затем в мировой криптографии широкое распространение. Предположим, нужно зашифровать следующую телеграмму на немецком языке: «DAL. DER SOWJETISCHE FERNE OSTEN KANN ALS SICHER VOR EINEM ANGRIFF JAPANS ERACHTET WERDEN. RAMSAY» (DAL. Советский Дальний Восток может не опасаться нападения Японии. Рамзай.) Каждая радиограмма разведчиков начиналась их «обратным адресом»: DAL. Это были начальные буквы географического названия Дальний Восток. Заменяя буквы, знаки препинания и добавляя разделитель согласно квадратного шифра Зорге, получим:

| DAL | .DE | R/SO | WJE | TISC | HE/ | FERN |

| 83593 | 90833 | 49402 | 91843 | 61080 | 98394 | 92347 |

| E/OS | TEN/ | KANN | /AL | S/SI | CHE | R/V |

| 39420 | 63794 | 88577 | 94593 | 09401 | 80983 | 49499 |

| OR/E | INEM | /ANG | RIF | F/J | APA | NS/E |

| 24943 | 17396 | 94579 | 54192 | 92948 | 45855 | 70943 |

| RACH | TET/ | WER | DEN. | RAM | SAY | . |

| 45809 | 86369 | 49134 | 83379 | 04596 | 05979 | 0 |

Имея в виду, что шифротекст разведчики разбивали на 5-тизначные группы, последние цифры криптограммы или дополняли до полной «пятёрки» нулями, или просто удаляли.

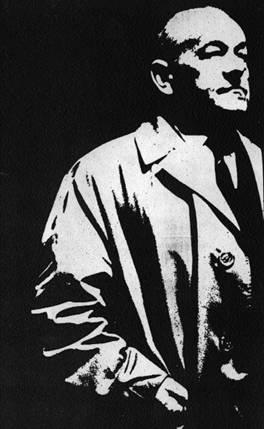

Рихард Зорге

Здесь мы подошли к главному секрету Рамзая. Первоначальная шифровка текста далее перекодировалась методом наложения на него бесконечной одноразовой цифровой гаммы по модулю 10. Способ получения её мог быть абсолютно разным: начиная от использования так называемых одноразовых шифровальных блокнотов до преобразования букв определенного книжного текста в цифры. И тот, и другой способ имели в разведке самое широкое применение и мы это еще увидим. Но для Зорге задачу значительно упростили. В качестве шифровальной книги был выбран «Немецкий статистический ежегодник за 1935 год», состоящий из сотен числовых таблиц, из которых наугад и выбиралась требуемые гаммы. Предполагалось, что наличие у разведчиков в Японии подобного справочника никак не могло навести на подозрения. Ведь Р. Зорге был известным немецким журналистом, а его главный помощник и радист М. Клаузен – бизнесменом. Конечно, цифровые последовательности, получаемые с помощью этих таблиц, не были достаточно равномерными. В них неизбежно преобладали некоторые цифры, что вело к их повторению. Тем не менее такие гаммы имели необходимое разнообразие, и никогда не были успешно преодолены вражескими криптоаналитиками. Первая половина ежегодника на белой бумаге содержала статистические данные о Германии. Эта часть книги использовалась в качестве основы для кодирования шифрограмм непосредственно самой резидентурой Зорге. Во второй части справочника, на листах зеленого цвета, приводились международные статистические обзоры: ею уже пользовался московский Центр для шифровки ответных радиограмм. Это разделение делалось для предотвращения возможного наложения одинаковых гамм при шифровании текстов в Токио и Москве, что прямо могло привести к дешифровке радиограмм противником. Очевидно, что и сам Зорге и его помощник должны были делать в тексте своей кодовой книги какие-то пометки для недопущения всё того же повтора ключа. При аресте в 1941 году в домах Р. Зорге и М. Клаузена японской полицией были обнаружены совершенно одинаковые справочники с подозрительными отметками. Что сразу навело контрразведку на ключевую книгу пойманных шпионов. Итак, цифры гаммы поочередно выбирались из справочника и выписывались под цифрами шифротекста, затем шло по-значковое сложение цифр клера и ключа по модулю 10. То есть, при сложении цифр во внимание принимались только единицы суммы, а десятки отбрасывались.

Клер: 83593 90833 49402 91843 61080 98394

Гамма:35635 51303 24932 10010 78191 12106

Шифр: 18128 41136 63334 01853 39171 00490

92347 39420 63794 88577 94593 09401 80983

21169 41861 76147 10589 66984 85249 50397

13406 70281 39831 98056 53477 84640 30270

49499 24943 17396 94579 54192 92948 45855

01471 03330 91929 56622 01806 15112 84112

40860 27273 08215 40191 55998 07050 29967

70943 45809 86369 49134 83379 04596 05979

13865 86318 09150 65213 43724 38399 27273

83708 21117 85419 04347 26093 32885 22142

"Statistischen Jahrbuchs fuer das deutsche Reich" Jahrgang 1935

(стр. 195, 7 строка таблицы, 5 колонка – подчёркнуты ключевые гаммы)

Место справочника, с которого начиналась выборка очередной гаммы, обозначалось пятизначной группой и добавлялось в текст шифрограммы. Первые три цифры являлись номером страницы, следующая цифра обозначала строку в таблице на этой странице, а последняя цифра – номер колонки на странице, где располагались нужные цифры (без учёта первого столбца). Например, пусть разведчики начинали выборку гаммы с 193 страницы седьмой строки пятого столбца. Обозначалось это как 19375. Для еще большей надежности они никогда не брали первые цифры, а всегда начинали шифрование с последнего знака соответствующей колонки. Но в таком виде ключевая группа не оставлялась, а проходила определенную обработку. Для этого к ней опять же по модулю 10 прибавлялась четвертая «пятерка» с начала и третья «пятерка» с конца каждой новой шифровки. Получившуюся сумму помещали в начале криптограммы, как индикатор к расшифровке всего текста.

Здесь:

01853 – четвертая группа от начала криптограммы.

+ 26093 – третья группа от конца криптограммы.

+ 19375 – страница/строка/колонка.

———————

36111 – ключевая группа – индикатор.

Между прочим, на счёт обозначения ключевой страницы справочника среди историков можно найти разночтения. Некоторые из них утверждают, что страница передавалась лишь первыми двумя цифрами индикатора, далее две цифры указывали строку в таблице, а последняя – колонку в ней. Так, например, группа цифр 34 для первой части справочника одновременно могла быть интерпретирована как страница 34, 134 или 234. Какая же из них применялась в данном конкретном случае, шифровальщик достаточно просто мог определить пробным путём. И этот вариант кажется вполне достоверным. Тогда становится понятным, зачем разведчики все свои шифрограммы так неосторожно начинали одной и той же цифрогруппой 83593 (DAL). С помощью её как раз и проверялась правильность шифровальной страницы. Ну а обозначение строк таблицы двузначным числом значительно расширяло многообразие шифровальных гамм. Отдельно следует объяснить, как шла передача цифрового текста. Числа выделялись в шифрограммах разделителем 94 с двух сторон, а сами цифры писались сдвоенными. Например:

W H O C O M M A N D S / 5 3 / A R M Y

91 98 2 80 2 96 96 5 7 83 0 94 55 33 94 5 4 96 97

(Кто командует 53 армией?)

Перехват радиосообщений Зорге велся японской полицией в течение нескольких лет, колонки загадочных пятизначных групп аккуратно подшивались в досье не пойманных шпионов. Но до самого конца японские эксперты не смогли прочесть не единой их шифрограммы. И только арестованный радист группы Макс Клаузен осенью 1941 года прояснил контрразведке систему своего шифра. Не вдаваясь в причины этого прискорбного факта, акцентируем внимание на другом – времени его появления в арсенале разведчиков. Зорге прибыл в Японию с секретной миссией в 1933 году, но совершенно ясно, что тогда он имел иной ключ к шифру. Ведь его статистический справочник был датирован 1935 годом! Но как раз летом этого года резидент выехал в Москву для кратковременного отдыха, консультаций и решения практических задач, стоящих перед его разведгруппой. Нет сомнения, что именно в этот момент ГРУ и снабдило его новой системой шифра, которая в течение следующих долгих шести лет надежно защищала наших разведчиков от упорных поисков контрразведкой Японии. И еще один примечательный факт – в мае 1935 года была пущена в строй первая линия Московского метрополитена. И совсем не случайно в качестве шифровального ключа в этот знаменательный момент Зорге выбирает слово SUBWAY (метро). Всё вроде бы теперь ясно, но есть некоторая загадка шифра Рамзая, о которой нужно сказать. В огромной литературе о советском разведчике, изданной за рубежом и в СССР, часто присутствует мысль, что шифр Зорге привязывался еще и к дате посланного сообщения. Например, такой известный советский биограф Зорге, как Юрий Корольков в своей книге «Кио ку мицу!» писал: «Зорге достал с полки изрядно потрепанный статистический справочник по Германии - "Ярбух - 1935 год", взглянул на календарь: 14 сентября 1941 года, перелистал, нашел нужную страницу. Старый справочник продолжал служить Зорге верой и правдой. Это был ключ к шифрованным передачам, совершенно оригинальный и безотказный, каждый раз новый и поэтому не раскрываемый… Нужно было только раскрыть страницу, соответствующую числу календаря. Дальнейшая зашифровка не составляла значительного труда». Другие источники сообщают, что связь между номером страницы шифровальной книги и датой сообщения определялась при помощи обычных календарей. И обнаружение этих календарей при арестах членов группы с пометками арестованных, позволило японским криптологам разобрать шифр разведчиков. Все эти домыслы имеют мало общего с действительной конструкцией шифра и историческими фактами, которые ныне обнародованы. Более того, немецким историком Юлиусом Мадером ещё в 1966 году в книге «Доктор Зорге радирует из Токио» опубликованы воспоминания оставшегося в живых радиста группы Макса Клаузена, где он подробно дает объяснения к своему шифру. В них версия Ю.Королькова никак не подтверждается! Однако в СССР была издана ещё одна книга, реально дающая ответ на заданный нами вопрос. Речь идет о широко известном в свое время романе Евгения Воробьева «Этьен и его тень» («Земля, до востребования») о знаменитом советском разведчике Льве Маневиче, работающем в предвоенные годы в Италии. Рассказывая читателю о шифре Этьена (Маневича), писатель явно списал его с группы Зорге (ссылаясь при этом того же Макса Клаузена!). Вот нужная цитата: «Совет Клаузена … оказался весьма полезным: после каждой радиопередачи, какой бы короткой она ни была, «Травиата» меняла код. При таком условии Этьен мог быть уверен, что итальянские дешифровщики будут сбиты с толку, им никак не найти ключ от шифра, даже если они снова обнаружат «Травиату» в эфире. Радиокод представляет систему чисел, которые перестраиваются в определенном порядке, в зависимости от дня недели. Шифр, которым пользовалась Ингрид (радистка Этьена – А.С.), опирался на слово «Бенито». Каждая из этих шести букв несла свою цифровую нагрузку и своеобразно переводила на язык цифр весь алфавит. У Ингрид и у Фридриха Великого, работавшего на радиосвязи в Швейцарии, был под рукой один и тот же международный статистический справочник, битком набитый цифирью. Милан и Лозанна заранее уславливались, с какой страницы, с какой строчки и с какой буквы в слове начнут они свои очередные вычисления. А потом уже следовало помнить, на какой цифре окончится последний разговор, и с какого слова начнется новая радиограмма, по новому коду, обусловленному тем или другим днем недели». Мысль о том, что ключ Зорге «SUBWAY» мог трансформироваться в зависимости от определенного дня недели, ежедневно меняя всю базовую шифротаблицу разведчиков, является весьма правдоподобной. Это простое решение значительно добавляло стойкости шифру Рамзая. Но если всё так, то никакие подробности, как это делалось, более автору неизвестны.

| Понедельник | M | T | T |

| Вторник | O | U | G |

| Среда | R | N | O |

| Четверг | G | D | L |

| Пятница | E | E | D |

| Суббота | N | H | i |

| Воскресенье | S | A | M |

Интересно рассказать здесь и о том, как в телеграммах шло согласование времени выхода разведчиков в эфир. Для этого они пользовались словами из немецкой пословицы: «Morgenstunde hat Gold im Munde». Их записывали против дней недели в три столбика. Сочетание букв обозначало день недели. Например, сочетание NHI указывало субботу. Допустим, передавали код: NHI30. Тогда надо было взять дату ближайшей пятницы – допустим, это было 12-е число, отнять ее от переданного числа и получить время передачи. В нашем случае 18 часов. Кроме того, для основных географических названий и персонажей, упоминавшихся в радиограммах в Центр, использовались специальные кодовые имена, которые периодически менялись. Всё это вместе взятое не оставляло японским экспертам никаких шансов самостоятельно проникнуть в тайну шифрограмм группы Рамзая. И причины её провала осенью 1941 года до сих пор являются темой размышлений для многочисленных писателей и историков. Здесь присутствует и косвенная связь с компартией, и возможная пеленгация радиопередатчика, и постоянные вынужденные нарушения правил конспирации членами организации в условиях жесточайшего цейтнота – фашистские армии вовсю рвались к Москве. Шансов на спасение не было. Оставалось выполнять свой долг, и он был исполнен до конца! С 1938 года Зорге получил разрешение Центра на привлечение к зашифровке радиограмм своего радиста, что в тех условиях было совершенно необходимой мерой. Макс Клаузен являлся специалистом высочайшей квалификации, изобретательности и образцом преданности делу. Поражает скорость, с которой он был способен зашифровывать свои телеграммы – 500 групп в час! Только с середины 1939 года по день ареста М. Клаузен передал в эфир сто шесть тысяч групп цифрового текста, свыше двух тысяч радиограмм, то есть в среднем - шестьсот радиограмм в год или по две радиограммы в день. Более интенсивного радиообмена в условиях конспирации трудно себе представить. При всё нарастающем потоке информации из Токио, предположить, что сам Зорге был способен заниматься сложнейшим долгим и монотонным делом зашифровки телеграмм просто невозможно! И если мы рассмотрим деятельность других резидентур советской разведки (например, Шандора Радо или Леопольда Треппера), то увидим везде в них наличие для этой цели специальных сотрудников. Вынужденной ошибкой Зорге было объединение в одном лице функций радиста и шифровальщика, но у него, значит, не было другого выхода. Япония – не Европа, где кадровая проблема решалась в разведке значительно проще. Интересно, поделились ли японцы со своими германскими коллегами сведениями о захваченном ими шифре ГРУ? Ведь принципы его были повторены и в шифропереписке той же «Красной капеллы», радиомузыка которой вводила в бешенство опытнейших фашистских контрразведчиков. Но это уже следующая история.

Шифры тоже сражались!

26 июня 1941 года, через четыре дня после начала Великой Отечественной Войны, когда над небольшой деревушкой Кранц в Восточной Пруссии только светало, сонный радист абверовской пеленгаторной установки услышал сигналы, принадлежность которых он не сумел определить. Ему были знакомы позывные всех шпионских радиостанций Европы, однако этот передатчик, несколько раз повторивший код «РТХ», он слышал впервые. Радист продолжал слушать. Около трех часов пятидесяти минут утра неизвестная рация выстрелила в эфир радиограмму. «KLK из РТХ 2606 0330 32WES N14 QBV… - записал оператор, затем последовали тридцать две пятизначные группы цифр, заканчивавшихся подписью «AR 50 385 KLK из РТХ…».

Леопольд Треппер

Несколько дней подряд спецы из абвера следили за «РТХ», однако так ничего и не смогли понять, кроме того, что передающая станция находится где-то к юго-западу от германо-советской границы. Но вскоре абверовские специалисты сделали важное открытие: кто-то отвечал «РТХ». Местонахождение этой станции не вызывало сомнений: где-то рядом с Москвой. Через несколько дней в эфире заработал другой радиопередатчик, передающий такие же пятизначные группы сигналов. И ему также ответила станция, расположенная под Москвой. Всем радиопостам в Южной Германии было приказано держать пеленг. В результате было установлено, что одна из станций с позывными «РТХ» находится в Брюсселе, а другая – в Париже. В последующие две недели в эфир один за другим выходили новые передатчики (в том числе и в самом Берлине!), использующие те же самые пятизначные группы чисел. И всем им отвечала Москва. В абвере все эти станции окрестили «Die Rote Kapelle», что в переводе означает «Красная капелла». В июле 1941 года на Москву заработали также три радиопередатчика из нейтральной Швейцарии. Им, в свою очередь, присвоили название «Красной тройки». Известие об обнаруженной широкой советской шпионской сети быстро достигло ушей главы абвера адмирала Канариса. Его соперник Гейдрих, возглавлявший службу безопасности Третьего рейха, также узнал об этом. А через несколько дней о красных «музыкантах» знал уже и сам Гитлер. Фюрер был разгневан, особенно тем фактом, что шпионы действуют в его собственной столице. Абверу и СД в оккупированных странах Западной Европы, так же, как и гестапо в Германии, было приказано любой ценой выйти на след неизвестных «пианистов», шифр которых оставался загадкой для лучших немецких экспертов. Таково начало этой великой истории, многократно под самыми разными углами описанной историками и участниками тех драматических событий, повествующей о подвиге многих и предательстве некоторых. Ценой невероятных усилий, используя все методы воздействия на пойманных разведчиков, немецкой контрразведке удалось проникнуть в тайну некоторых их радиограмм. В декабре 1941 года была запеленгована первая радиостанция «Красного оркестра». 13 декабря отряд солдат, неслышно ступая сапогами, поверх которых были надеты носки, бесшумно поднялся на второй этаж дома 101 по улице Аттребатов в Брюсселе. Они ворвались в одну из комнат и арестовали там радиста-шифровальщика и двух других советских агентов. Чудом из рук фашистов ушел резидент Леопольд Треппер. В камине дома немцы обнаружили обугленный клочок бумаги, исписанный цифрами. Ясно, что это были записи, сделанные в процессе шифрования какого-то сообщения, и немецкие дешифровальщики немедленно принялись за его изучение. Фраза, записанная на найденном клочке бумаги, была на французском языке и больше походила на часть ключа, чем на открытый текст. В этой фразе присутствовало слово «ПРОКТОР». Служба радиоразведки допросила хозяйку, наивную пожилую вдову, которая перечислила одиннадцать книг, которые читал ее постоялец. На 286-й странице научно-фантастического романа французского писателя Ги де Терамона «Чудо профессора Вальмара», изданного в 1910 году, дешифровальщики нашли действующее лицо с именем Проктор. Они сумели правильно понять важность этого совпадения. Роман Терамона дал им возможность прочесть 120 шифровок, которые принадлежали одной из самых активных радиостанций «Красной капеллы». В разобранных сообщениях говорилось о весеннем наступлении немцев на Кавказе, давались данные о состоянии немецких ВВС, приводились сведения о потреблении горючего, о потерях и содержалась некоторая другая важная информация. И главное – в одной из своих радиограмм в Брюссель Москва прямо назвала берлинские адреса советских агентов! Это был прямой путь к их гибели. Фашистские контрразведчики ликовали! А служба радиоперехвата в поисках остальных вражеских раций удвоила усилия. Ведь только запеленговав станции и схватив радистов, можно было рассчитывать, что ценой пыток и предательства удастся пробиться через броню советского шифра. Большинство их были основаны на использовании тех или иных книг и это общеизвестно. Так, например, вторым и основным шифром группы Л. Треппера являлся роман О. Бальзака «Тридцатилетняя женщина». Одним из шифров организации Ш. Радо в Швейцарии была книга Д. Лондона «Железная пята». Агент советской разведки в Швеции Б. Эриксон использовал для кодирования запрещенную в Германии книгу Я. Гашека «Похождения бравого солдата Швейка». Резидент ГРУ в Болгарии С. Побережник шифровал по роману Р. Киплинга «Свет погас». А советский разведчик А. Пеев в той же Болгарии кодировал свои радиограммы по книге А. Константинова «Бай Ганю». Но как строились и работали подобные шифры, сведений в нашей прессе практически не было. В СССР издавались мемуары уцелевших руководителей знаменитых разведгрупп Леопольда Треппера, Шандора Радо и Рут Кучински. Но и в них мы мало, что сможем обнаружить нового. Это и досадно, и мало понятно. Ведь в западной литературе всё это было давным давно известно и описано. Воспользуемся поэтому книгой известного на Западе историка «Красной капеллы» Хайнца Хене «Пароль: Директор», изданной в 1970 году и очень нелестно встреченной тем же Л. Треппером. Не вдаваясь в явный антисоветизм этого исследования, заметим, что и сам Хене, описав в ней систему одного из советских шифров, очевидно пользовался воспоминаниями Отто Пюнтера - члена швейцарской разведгруппы, известной на Западе как «Красная тройка». Журналист и владелец информационного агентства в Женеве, Пюнтер располагал широкими связями как в журналистских, так и дипломатических кругах и даже в швейцарских правительственных органах. По своим убеждениям Пюнтер был социалист левого направления и симпатизировал Советскому Союзу. Он сам согласился помогать нашей разведке из идейных побуждений, рассматривая борьбу с фашизмом своим гражданским долгом. В конце 1942 года , перед явной угрозой оккупации Швейцарии Германией, резидент ГРУ Шандор Радо получил разрешение Центра обучить шифру ближайших своих помощников, в том числе и Пюнтера, носящего кодовое имя Пакбо. С этого момента и до самого конца существования группы Пюнтер принимал самое непосредственное участие в шифровке телеграмм, которые затем уходили в Москву через подпольные передатчики.

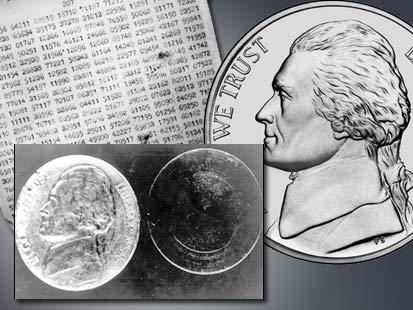

Отто Пюнтер

Система шифра «Красной тройки» несколько отличалась от «квадратного пропорционального метода» Рихарда Зорге, позволяющего значительно «сжимать» шифруемый текст. Но суть оставалась той же. К тому же здесь с легкостью использовалась уже любая книга. Предположим, разведчик хотел сообщить в Москву, что «Лейбштандарт СС Адольф Гитлер» прибыл в Варшаву (“Die Leibstandarte Adolf Hitler ist in Warschau eingetroffen”). Для кодирования своего послания Пюнтер применил путевые заметки шведского исследователя Свена Хидина «От полюса к полюсу» и выписал случайное предложение со страницы 12: «Документальные съемки приостановлены, но вскоре будут возобновлены снова» (Dokument ar filme sind belegt werden, aber rasch wieder frei). Поскольку для ключа ему требовались десять неповторяющихся букв, он взял первую часть фразы «Dokumentar». Пюнтер записал ключевое слово прописью и ниже его в две строчки буквы алфавита, не содержащиеся в ключе «Dokumentar». Над ключевым словом выписал последовательность номеров соответствующих букв в латинском алфавите. А строки таблицы пронумеровал цифрами 4, 6,1 (соотнеся их с буквами из первого столбца таблички). Здесь 4 – порядковый номер в азбуке первой буквы ключа D. 6 = 4+2 (номера букв D и B в латинском алфавите). 1 – аналогичная сумма номеров букв B и S (2 + 19 = 21 = 1). В результате каждая буква выражалась двузначным числом: А - 14, В - 26, С – 76 (первая цифра – столбец, вторая – строка в табличке).

| 2 | 7 | 4 | 0 | 5 | 3 | 6 | 9 | 1 | 8 | |

| 4 | D | O | K | U | M | E | N | T | A | R |

| 6 | B | C | F | G | H | I | J | L | P | Q |

| 1 | S | V | W | X | Y | Z | . | / |

Теперь Пюнтер мог кодировать свое послание. Он сократил его до самой краткой телеграфной формы: «Hitlerstandarte in Warschau» («Гитлершдандарт в Варшаве»), перевел это в цифры и расположил их группами по пять знаков. В результате получилось следующее:

56369 49634 84219 41464 24148

49434 36644 11484 21765 61404

Затем настал черед повторного шифрования. Пакбо записал все предложение: «Dokument ar filme sind belegt werden, aber rasch wieder frei» и заменил его в цифрами, но по системе, отличавшейся от первоначального кодирования, которая использовала однозначные цифры для обозначения букв, а не двузначные. Вторая цифра просто опускалась. Таким образом D становилась двойкой, O - cемёркой, K – четвёркой, U – нулём, M – пятёркой и т. д. В итоге получалась одноразовая псевдослучайная гамма. Наконец Пюнтер складывал числа первого и второго кодирования по модулю 10. Теперь послание было перекрыто дважды.

56369 49634 84219 41464 24148 49434 36644 11484 21765 61404

27405 36918 43953 23622 39309 43823 61238 81275 43323 84833

———————————————————————————————————————————————————————————73764 75542 27162 64086 53447 82257 97872 92659 64088 45237

В конце сообщения разведчик добавлял последнюю группу, предназначенную для адресата в Москве, который, безусловно, знал, где искать в книге Свена Хидина ключевое слово. Последняя группа в послании о «Leibstandarte» была «12089», обозначавшая: «страница 12, строка 8, слово 9». Дважды зашифрованные таким образом, советские кодированные шарады почти не поддавались разгадке. И все же у них было одно слабое место: попади в руки противника ключевое слово или даже сама книга, и вопрос расшифровки становился делом времени. Что мы и видели в случае провала радистов в Бельгии на улице Атребаты. Между прочим, имелась прямая связь в шифрообеспечении разведгрупп Л. Треппера и Ш. Радо. Хорошо известно, что заместитель Треппера Анатолий Гуревич (Кент) по заданию Центра в 1940 году выезжал в Швейцарию для обучения Радо шифровальному делу. Следовательно, можно утверждать, что швейцарские шифры были аналогичны системам бельгийской и французской разведгрупп ГРУ, к которым непосредственное отношение имел всё тот же Кент.

Шандор Радо

Помимо системы, описанной Пюнтером, очевидно были и другие её варианты. Вот, к примеру, радиограмма, направленная в апреле 1943 года в Швейцарию для другой помощницы Радо (Альберта) Рашель Дюпендорфер (Сиси): «23.4.43. Сиси. Сообщаем название новой книги для вашего шифра. Купите ее, и мы дадим вам правила пользования. Альберт не должен знать новой книги. Она называется «Буря над домом», издательство Эберс, 471-я страница. Директор». Вероятно, указанная страница планировалась лишь для первой шифрограммы разведчицы, с последующим переходом на обычный способ. Кое что о нём сообщает в своих мемуарах и Радо: «код ежедневно менялся. И если нацисты не успевали прослушать и записать первые (а ведь Пюнтер писал про последнюю группу! – А.С.) цифровые группы, которые являлись началом кода, то, даже имея в руках нужную кодовую книгу, им очень трудно было, если вообще возможно, расшифровать радиограмму». Ясно и то, что этот самый «индикатор» шифра тоже должна была каким-то образом кодироваться по аналогии с криптографической системой Рамзая. Характерен и радиошифр Александра Фута – еще одного помощника и радиста Радо. Он оказался прямо идентичен системе токийской разведгруппы Зорге! Фут использовал тот же квадратный пропорциональный принцип преображения букв и аналогичный сборник по промышленной статистике для получения гамм. И вряд ли это случайность. Ведь подготовкой Фута в Швейцарии занималась Рут Кучински, «крестница» Зорге и Клаузена, прошедшая в середине 30-х годов интенсивное обучение в московском Центре. Весьма показателен шифр уже упомянутого нами советского агента Бертила Эриксона, арестованного в нейтральной Швеции в 1941 году. Для первоначальной кодировки знаков он имел следующую табличку:

| 6 | 0 | 8 | 7 | 5 | 4 | 9 | 1 | 2 | 3 | |

| 3 | p | a | u | s | o | m | v | e | j | k |

| 9 | b | c | d | f | g | h | i | l | n | q |

| r | t | w | x | y | z | . | / |

В качестве ключа (рausomvejk) были употреблены первые десять неповторяющихся букв фразы, взятой из шведского перевода романа Я. Гашека «Похождения бравого солдата Швейка» (Paus, som Svejk själv avbrött - Пауза, которую прервал сам Швейк), используемого разведчиками в качестве шифровальной книги. Легко видеть, что табличка Эриксона очень близка по построению к шифру Пакбо, но, подобно системе Зорге, позволяла шифровать знаки одновременно в одно и двузначной кодировке, что значительно запутывало вражеских криптологов. Конечно, шифр Рамзая был условлен еще в 1935 г., и дистанция до шифров разведгрупп Радо и Треппера к 1943 г. составляла почти 8 лет. Но система советского шифра была настолько удачна, что еще и долгие годы и после войны её составные элементы широко применялись в криптографии. Об этом мы расскажем немного позже. А пока перенесемся за океан в Соединенные Штаты Америки, где с подачи наших разведчиков разыгрывалась еще одна драматическая история войны,под названием «Венона».

Там за океаном…

Советский Союз надежно обеспечивал безопасность своей дипломатической и разведывательной переписки, применяя для ее зашифрования одноразовые шифроблокноты, использующиеся уже с 1930 года. Поэтому любые планы, которые СССР мог вынашивать против тех, кто в конце войны должен был стать их противниками, так и остались бы наиболее неприкосновенными из его секретов. ...Однако вечером 5 сентября 1945 года в Оттаве бежал на Запад 26-летний шифровальщик советского посольства в Канаде Игорь Гузенко. Он передал канадцам и американцам не только списки всех известных ему советских агентов, но и систему шифровки, принятую в ГРУ и НКГБ СССР. Информация Гузенко оказалась весьма кстати. Уже в течение нескольких лет американские криптоаналитики делали безуспешные попытки проникнуть в тайну русских шифровок, которые в изобилии уходили из вашингтонского посольства в Москву. Под именем «Венона» эта секретнейшая операция американской разведки ныне известна во всех своих подробностях. Нас же здесь интересуют исключительно системы шифров советских разведчиков, которые в деталях обрисовал американцам предатель. Об этом тоже сегодня известно. Воспользуемся здесь книгой Льва Лайнера (Бориса Сыркова) ««Венона»- самая секретная операция американских спецслужб» (М., 2003), к которой более нечего прибавить. И если раньше в центре нашего внимания были агентурные шифры разведчиков, то теперь мы обратимся уже к шифрам государства. Донесение, предназначенное для отправки в Москву, посольский шифровальщик сначала превращал в последовательность четырехзначных цифр с использованием так называемой кодовой книги. Кодовая книга представляет собой разновидность словаря, в котором каждой букве, слогу, слову или даже целой фразе сопоставляются числа. Такие же числа зарезервированы и для знаков пунктуации, и для цифр. Если слово или фраза в кодовой книге отсутствуют, то они, как правило, разбиваются на слоги или буквы, которые, в свою очередь, заменяются числами согласно кодовой книге. Для имен и географических названий, для которых в донесении в Москву необходимо было привести их точное написание с использованием латинского алфавита, была предусмотрена отдельная кодовая книга. Ее называли «таблицей произношения». Допустим, следовало зашифровать депешу следующего содержания:««Гном» передал отчет об истребителе».

Шифровальщик превратил текст телеграммы при помощи кодовой книги в цепочку четырехзначных чисел:

8045 3268 2240 4983 3277

Затем он перегруппировал цифры в этой последовательности, разбив их на группы по пять цифр в каждой -

80453 26822 40498 33277, а после этого взял в руки так называемый одноразовый шифроблокнот. Одноразовым он назывался потому, что для зашифрования донесения его можно было использовать только один раз. Каждая страница блокнота содержала 60 пятизначных групп. Шифровальщик выбрал первую группу, расположенную в левом верхнем углу страницы блокнота (37584), и записал ее в качестве начальной группы шифровки. Эта группа, называемая индикатором, должна была помочь его коллеге в Москве определить, какую именно страницу блокнота следовало использовать.

Далее шифровальщик выписал следующие за индикатором пятизначные группы из блокнота под группами, которые у него получились после кодирования телеграммы с помощью кодовой книги. Он сложил все пары чисел между собой слева направо, при этом если в результате сложения у него получалось число большее 9, то 1, обозначающая десяток, отбрасывалась. В результате шифровальщик вычислил новую последовательность пятизначных групп, которые он записал сразу вслед за индикатором:

После кодирования: 80453 26822 40498 33277

Из шифроблокнота: 37584 67439 30842 46793 34809

Шифровка: 37584 47882 56664 86181 67076

На заключительном этапе, пятизначные цифровые группы были преобразованы в пятизначные буквенные группы с использованием следующей таблицы:

| 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 |

| O | I | U | Z | T | R | E | W | A | (?) |

В большинстве дипломатических шифросистем, которыми Советская Россия пользовалась во время Второй мировой войны, в качестве индикатора задействовался номер страницы шифроблокнота, применяемой для зашифрования сообщения (обычно в блокноте было либо 35, либо 50 страниц). Советская разведка придерживалась этого правила вплоть до 1 мая 1944 года, после чего вместо номера страницы стала применять пятизначную цифровую группу, с которой начиналась страница шифроблокнота. Преобразование цифр в буквы служило, скорее всего, для того, чтобы сократить расходы на передачу шифровки в виде телеграфного сообщения. Одно время передавать по телеграфу буквы было дешевле, чем цифры. И хотя в 40-е годы, с точки зрения оплаты, было уже неважно, из букв или же из цифр состояло телеграфное сообщение, русские по-прежнему отправляли свои телеграммы в буквенном виде. В результате получилась шифровка следующего вида:

ZWRAT TWААU REEET AEIAI EW0WE RWWEO 12315

В конец этой шифровки была добавлена пятизначная цифровая группа, идущая в шифроблокноте за группой, которую шифровальщик использовал последней (57760 или RWWEO), а также еще пять цифр, первые три из которых обозначали порядковый номер шифровки (123), а последние два число, которым она датировалась (15). В Москве шифровальщик преобразовал пятизначные буквенные группы полученной шифровки в пятизначные цифровые группы:

(37584) 47882 56664 86181 67076 (57760)

Первая из этих пятизначных групп подсказала московскому шифровальщику, какую страницу одноразового шифроблокнота следует использовать, а последняя — помогла убедиться, что ни одна пятизначная группа не была пропущена при передаче донесения. Далее он по очереди вычел цифры, приведенные на соответствующей странице блокнота, из цифр шифровки (при этом, если вычитаемое оказывалось больше уменьшаемого, последнее увеличивалось на 10). Так им была вычислена исходная цифровая последовательность пятизначных групп:

80453 26822 40498 33277

После разбивки этой последовательности на группы из четырех цифр шифровальщик в Москве восстановил исходный открытый текст донесения, применив обратное преобразование в соответствии с кодовой книгой:

8045 3268 2240 4983 3277 - ««Гном» передал отчет об истребителе».

Метод двойного советского шифра был абсолютно не вскрываемым. Даже если бы американцы каким-либо образом раздобыли кодовую книгу и узнали бы в деталях об этой шифросистеме, они всё равно мало бы продвинулись в ее прочтении. Стойкость такой системы определяется, во-первых, случайностью (т.е. непредсказуемостью) последовательности знаков, из которых состоит шифроблокнот, а во-вторых, уникальностью этой последовательности. Последнее означает, что каждая страница блокнота используется для зашифрования и расшифрования донесений один и только один раз. При строгом соблюдении обоих этих условий взломать криптосистему, построенную на основе одноразового шифроблокнота, невозможно. Однако такая абсолютная стойкость давалась очень дорогой ценой. Поскольку каждое разведывательное донесение после кодирования приходилось дополнительно шифровать с помощью уникальной цифровой цепи, для засекречивания сотен тысяч сообщений количество страниц в блокноте должно было исчисляться теми же сотнями тысяч. В 40-е годы, в отсутствие быстродействующих компьютеров, которые можно было бы использовать для автоматизации процесса создания шифроблокнотов, вручную изготовить совершенно случайную последовательность длиной несколько сот тысяч знаков оказалось просто невозможно. Это делало применение системы одноразовых блокнотов страшно затратным и предопределило невозможность широкого использования их в военное время в стратегической агентурной разведке. Результатом этого обстоятельства и было массовое применение для получения шифровальных гамм текстов тех или иных книг. И только на уровне посольских резидентур можно было пойти на одноразовый абсолютный шифр. Однако ошибки разведчиков, многократно использующих для шифровки сведений страницы из одних и тех же шифроблокнотов (из-за невозможности обеспечить их нужное количество в Вашингтоне), привели к взлому американскими криптологами многих шифрограмм советской разведки. Что и являлось целью знаменитой операции «Венона», о которой с блеском рассказал нам писатель Лев Лайнер.

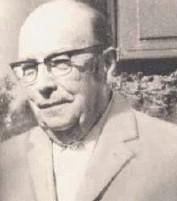

Марк, Вик и пять центов

Жарким утром в понедельник 22 июня 1953 года Джеймс Бозарт, 13-летний продавец газет, получил сдачу от одной из своих клиенток в Бруклине. Это была монета в 25 центов и ещё пять пятицентовых монет. Позже Джеймс рассказывал: «Я шел по лестнице, и мелочь вдруг выскользнула у меня из рук. Когда я начал подбирать деньги, одна из монет распалась на две части. Я подобрал кусочки - в одном из них лежала микропленка. На ней был ряд цифр». Бозарт никогда раньше не видел подобного и немедленно похвастался находкой перед друзьями. Две его подружки были дочерьми полицейского и поделились информацией с отцом. Последний незамедлительно связался с детективами из Департамента полиции США, а те срочно созвонились с ФБР. Уже в среду 24 июня странная полая монета со всем своим содержимым от юного газетчика попадает к американским контрразведчикам, а 26 июня за неё берутся эксперты Федерального бюро расследований. Как и Джеймс, они тоже не могли сказать, что когда-либо раньше встречали похожие монеты-тайники, выполненные с таким искусством. Ну а попытка шифровальщиков разобрать помещенную на крошечной микроплёнке криптограмму из 207 пятизначных групп цифрового текста оказалась совершенно бесполезной. Тем временем агенты ФБР просеивали через своё сито всех клиентов Джеймса, надеясь среди них обнаружить хозяина 5-ти центовой монеты. Но и здесь их ждало полное разочарование. Они ещё не знали, что эта монета уже полгода ходила по рукам американцев, и только счастливый случай занёс её в ФБР. Долгие четыре года таинственная находка не давала покоя контрразведчикам, которые сразу поняли, что имеют здесь дело с какой-то шпионской сетью. Единственное, что всё-таки удалось установить, так это то, что печатная машинка, на которой была изготовлена шифровка, иностранного производства. Так таинственно началось это знаменитое «шпионское дело», которому посвящены десятки статей и книг авторов всего мира. И только в нашей собственной стране мы до сих пор очень скупо рассказываем об этом. Нежданная удача пришла к ФБР лишь в мае 1957 года. В американское посольство в Париже явился некто Юджин Маки и попросил для себя политического убежища. Он сообщил удивлённым дипломатам, что на самом деле является подполковником КГБ Рейно Хейханеном. И в течение четырех с половиной лет под именем Виктор находился на нелегальной работе в Америке. Теперь он следовал на «заслуженный отдых» обратно в СССР, куда его отправил американский резидент советской разведки Марк, разочаровавшийся в своем помощнике. Перебежчик не сильно вдавался в подробности своих отношений с Марком, который на поверку оказался знаменитым полковником советской разведки Рудольфом Ивановичем Абелем. Много позже мы узнаем его как Вильяма Генриховича Фишера – самого известного нелегала ХХ века в истории всех мировых разведок. В течении долгих лет, начиная с 1948 года, он сколачивал на территории «главного противника» (США) свою разведывательную сеть, о которой и сегодня мало, что известно. И только предательство собственного помощника поставило крест на его карьере. Американцы сразу же оценили всю значимость перебежчика и незамедлительно отправили его военным самолётом назад в Штаты. Здесь начались изнурительные допросы в ФБР. Хейханен сообщил, что с 1948 по 1952 год он проходил интенсивную подготовку в СССР и стажировку в Финляндии как радист-нелегал с перспективой оседания в США. Осенью 1952 года агент прибыл в Нью-Йорк, где вышел на связь с посольской резидентурой ПГУ КГБ. Летом 1954 года его передали в помощь нелегальному резиденту Марку, который особенно нуждался в хорошем помощнике-радисте. И Р. Абель конечно никак не ожидал, какой «подарок» сделает ему Москва. В течении следующих трёх лет Хейханен продемонстрировал свою полную некомпетентность как разведчик и радист, морально опускался, беспробудно пил и бил собственную супругу, тысячами воровал и растрачивал «казенные» доллары, не выполнял редкие приказы руководства и смертельно боялся возвращения на Родину. Теперь он сидел перед американскими следователями и лез «из кожи вон», чтобы стать полезным своим новым хозяевам. Их совместными усилиями 21 июня 1957 года в отеле «Латам» Нью-Йорка наконец был арестован Абель, о работе которого в Америке Хейханен мало, что знал. Гостиничный номер Абеля и его художественная студия в Бруклине были буквально нашпигованы всевозможными «контейнерами-тайниками», специальной фото и радиоаппаратурой, наглядно подтверждающими, что сотрудники ФБР не ошиблись случайно адресом. Впрочем, это был последний их успех. Марк наотрез отказался «от сотрудничества» и контрразведчики быстро пожалели, что так поторопились с арестом русского резидента. Почти девять лет он вёл активную разведывательную работу на территории Соединённых Штатов и умудрился не оставить для ФБР никаких следов! Приходилось надеяться на Хейханена. Помимо выдачи известных ему секретов, перебежчик в подробностях изложил сотрудникам ФБР применявшиеся им в переписке с Москвой шифросистемы и ключи к ним. Был ему задан вопрос и о злосчастной пятицентовой монете-тайнике, которая столько лет не давала покоя контрразведчикам. Предатель не ответил ничего вразумительного. Но эксперт ФБР Майкл Леонард догадался применить полученные от Хейханена сведения для чтения материала на микропленке и уже 3 июня 1957 года расшифрованный текст лежал на столе следователей. Только теперь они доподлинно убедились, что многолетние попытки специалистов вскрыть используемую здесь систему, имея на руках один только шифротекст, были абсолютно тщетными. Правда сама разобранная криптограмма сильно разочаровала американцев – шифровка предназначалась всё-таки для их вновь приобретённого агента - московский Центр поздравлял его с началом разведывательной работы и давал некоторые советы. Каким образом пять центов попали в денежный оборот Америки так и осталось не проясненным. Монета была, вероятно, обронена или истрачена часто пьяным, рассеянным Хейханеном.

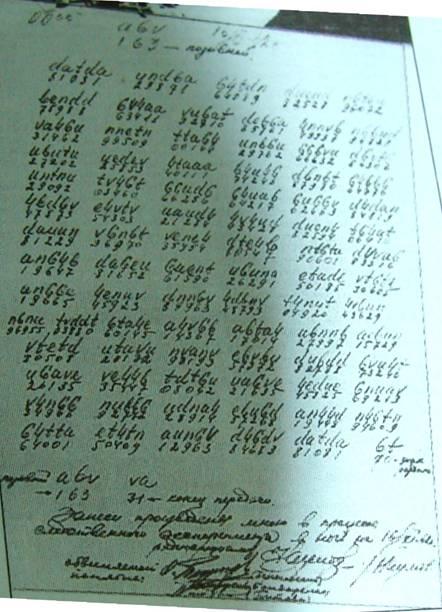

Шифровка ВИК из 5-ти центовой монеты

Такова эта интригующая история, в которой можно найти всё – и захватывающий сюжет, и низкую измену, и беспримерное мужество со стороны её главного героя - Р.И. Абеля. 15 ноября 1957 года американский суд приговорил разведчика к 30-ти годам каторжной тюрьмы в надежде сломить русского полковника, и заставить его сотрудничать с американскими спецслужбами. Для 54-х летнего Абеля это означало пожизненное заключение. Но всё было бесполезно. И в феврале 1962 года Абель вернулся на Родину – его обменяли на сбитого над Свердловском лётчика-шпиона Ф. Пауэрса. К сожалению, а может быть и к счастью работа мировых спецслужб всегда покрыта непроницаемым туманом. Особо плотной завесой тайны обставлена деятельность шифровальных служб государств и их разведок – ибо нет ничего более секретного, чем их шифры. И в деле Абеля мы имеем сегодня тот редкий случай, когда можно в подробностях узнать об этих самых шифрах советских разведчиков. Причём из американских источников! Речь идёт всё о той же микроплёнке, которую с таким запозданием суждено было прочесть экспертам ФБР. Им повезло – появился деятельный предатель в лице Р. Хейханена, готовый полностью удовлетворить их любопытство. Ведь в течении длительного времени его готовили в СССР как радиста-нелегала, обучая и самым последним ухищрениям советских криптологов в области агентурных шифров. И не их вина, что многие успехи шифровальщиков свёл на нет жалкий перебежчик. Но именно через эти предательства и провалы мировые разведки узнавали с каким достойным противником они имеют дело. Не последним примером для ФБР, ЦРУ и АНБ стала и деятельность Р. Абеля. Недаром они с таким азартом и наглостью пытались перевербовать его на свою сторону. А система шифра, которую им так любезно объяснил Хейханен, просто потрясла многоопытных американских криптологов. В отличии от обычных криптосистем Советской разведки, уже хорошо известных за период Второй мировой войны, эта (несмотря на свою некоторую схожесть) неожиданно оказалась сложнейшей системой перестановки шифруемых знаков. Исторически подобные шифры использовались мировыми разведками уже с давних пор. Но этот по праву остался вершиной среди всех известных «ручных шифров» ХХ века. Он был основан сразу на четырех легко запоминаемых ключах: русском слове «снегопад», патриотической дате, куплете русской песни и цифре 13. Это был личный шифр Р. Хейханена, которым пользовался только он и его руководители в Москве. И вошел он в историю западных спецслужб как шифр ВИК (VIC)– по первым буквам псевдонима Хейханена (Виктор). Но у этого красивого шифра был, разумеется, свой настоящий автор! И, очевидно, аналогичными системами пользовались в те давние времена и другие советские разведчики. Поэтому попытаемся как можно подробнее объяснить читателю этот шифр на конкретном историческом примере, встать на место наших шифровальщиков и разведчиков, попробуем увидеть всю сложность развития криптографии и заслуженно оценить искусство наших непревзойденных специалистов. Благо такую возможность дали нам сами американские эксперты, до сих пор восхищающиеся красотой «русского шифра». Ведь еще в 1960 году (!) историк Д. Кан опубликовал в США свою статью «Номер первый из Москвы», посвящённую шифру ВИК. Из российской энциклопедии начала ХХ века следует, что «несмотря на наличие самых разнообразных систем шифрования, все они покоятся либо на принципе перестановки письменных знаков, либо на принципе замены одних знаков другими, либо на соединении обоих принципов вместе». Шифр ВИК середины ХХ века как нельзя больше соответствует этому классическому определению. Он явился причудливым конгломератом уже проверенного пропорционального шахматного шифра и последних достижений в области систем перестановок. Как было уже сказано, система основывалась одновременно на четырёх различных ключах и начиналась сложной процедурой получения многозначной псевдослучайной цифровой цепи. Генерирование таких последовательностей активно разрабатывалось в те времена криптологами всех государств для использования в качестве подстановочных гамм в типовых шифрах гаммирования. Но здесь советские специалисты пошли совсем иным путём. Итак, разведчик для начала должен был знать на память шесть ключевых цифр (которые запоминались в форме какой-либо даты), 20 букв ключевой фразы, а также придумать пять случайных цифр, используемых в качестве индикатора сообщения. В качестве первого ключа Хейханен использовал знаменательную дату - 3 сентября 1945 года - день победы Советского Союза над Японией, представленную цифрами: 391945. Эта величина всегда оставалась постоянной, но для каждой конкретной криптограммы выбирался случайный пятизначный «индикатор» шифра. В данном конкретном случае было использовано число 20818. 1. Первым шагом выполнялось вычитание по модулю 10 из индикатора 20818 первых пяти цифр ключевой даты 39194 (последняя цифра 5 будет использована уже в самом конце шифрования).

20818

(-) 39194

——————

91724

2. Далее брался второй текстовой ключ. Для Хейханена московский «Центр» выбрал слова из песни М. Исаковского «Одинокая гармонь»:

Снова замерло всё до рассвета -

Дверь не скрипнет, не вспыхнет огонь.

Только слышно - на улице где-то

Одинокая бродит гармонь.

| Т | О | Л | Ь | К | О | С | Л | Ы | Ш | Н | О | Н | А | У | Л | И | Ц | Е | Г |

| 7 | 4 | 2 | 0 | 1 | 5 | 6 | 3 | 9 | 8 | 6 | 8 | 7 | 1 | 9 | 5 | 4 | 0 | 3 | 2 |

3. Следующим действием была так называемая цепь дополнений, превращающая нашу, полученную в п.1, цифровую группу 91724 в десятизначную. Для этого, суммировались две рядом стоящие цифры, а результат сложения выписывался далее (подобный метод применялся в этом шифре на постоянной основе). Здесь: 91724. Тогда: 9+1=0, 1+7=8, 7+2=9, 2+4=6, 4+0=4. В результате получалась десятизначная последовательность: 9172408964.

4. Далее производилось суммирование цифр (опять по модулю 10), соответствующих ключевым буквам ТОЛЬКОСЛЫШ, с вновь полученной группой:

7 4 2 0 1 5 6 3 9 8

(+) 9 1 7 2 4 0 8 9 6 4

————————————————————

6 5 9 2 5 5 4 2 5 2

5.Следующим шагом брали вторую ключевую 10-ти буквенную группу НОНАУЛИЦЕГ и преображали соответствующие ей цифры следующим очевидным способом (верхняя строка подстановки соответствует порядковым номерам нижних знаков):

1 2 3 4 5 6 7 8 9 0

6 8 7 1 9 5 4 0 3 2

6.Используя эту перекодировку, вновь трансформировали полученную в п.4 группу цифр:

6 5 9 2 5 5 4 2 5 2

5 9 3 8 9 9 1 8 9 8

7. Последние десять цифр и являлись конечным результатом, с помощью которого, используя вновь метод цепи дополнений (см. п.3), генерировались 50 псевдослучайных цифр, необходимых в дальнейшем использовании шифра.

| 5 | 9 | 3 | 8 | 9 | 9 | 1 | 8 | 9 | 8 |

| 4 | 2 | 1 | 7 | 8 | 0 | 9 | 7 | 7 | 2 |

| 6 | 3 | 8 | 5 | 8 | 9 | 6 | 4 | 9 | 8 |

| 9 | 1 | 3 | 3 | 7 | 5 | 0 | 3 | 7 | 7 |

| 0 | 4 | 6 | 0 | 2 | 5 | 3 | 0 | 4 | 7 |

| 4 | 0 | 6 | 2 | 7 | 8 | 3 | 4 | 1 | 1 |

8. Заключительные 10 цифр таблицы применялись для получения другого ряда цифр, нужного для построения уже хорошо знакомого нам квадратного (шахматного) шифра. Для этого выписывали следующую табличку:

4 0 6 2 7 8 3 4 1 1

——————————————————— 5 0 7 3 8 9 4 6 1 2

Здесь нижняя строка есть порядковые номера цифр из верхней. Они то уже и использовались в окончательной подстановке. Квадратный шифр Хейханена основывался на слове «СНЕГОПАД» и имел следующий вид:

| 5 | 0 | 7 | 3 | 8 | 9 | 4 | 6 | 1 | 2 | |

| С | Н | Е | Г | 0 | П | А | ||||

| 6 | Б | Ж | . | К | № | Р | Ф | Ч | Ы | Ю |

| 1 | В | З | , | Л | н/ц | Т | Х | Ш | Ь | Я |

| 2 | Д | И | п/л | М | н/т | У | Ц | Щ | Э | пвт |

Первые 7 букв ключевого слова проставлялись в верхней строке, а остальные 23 буквы и необходимые предупредительные знаки выписывались в вертикальной последовательности русского алфавита. По сравнению с уже известными нам шифрами советских разведчиков этот имел свои особенности. Во первых, Хйханен и его руководители безбоязненно использовали здесь русскоязычный ключ в полной уверенности в бесперспективности взлома этого шифра. А ведь его возможная дешифровка в ФБР однозначно указала бы на советскую разведку, ведущую враждебную деятельность на территории США. Что и произошло впоследствии. Вспомним в этой связи предвоенные годы, когда разведчики всячески скрывали свою связь с СССР. Далее. Есть особенности и в самом построении таблички. Наиболее встречаемые в русском языке буквы можно представить в виде анаграммы «СЕНОВАЛИТР». Как видим ряд букв ключа «СНЕГОПАД» не входит в их состав. Но это не имело здесь принципиального значения, так как перед авторами шифра и не ставилась задача максимального «уплотнения» криптограмм. Кроме того, в таблицу добавлены некоторые условные обозначения: «точка» (67), «запятая» (17), П/Л (27 - переход на латинскую азбуку), № (68 – порядковый номер), Н/Ц (18 - начало цифрового текста), «Н/Т» ( 28 – начало шифруемого текста), ПВТ (22 – повторение предыдущего текста). Для упрощения запоминания ключевой таблицы почти все эти обозначения соответствуют двум первым гласным буквам ключевого слова.

9. Пункты 1 – 8 являлись чисто подготовительными. Все перечисленные сложные вычисления требовались разведчикам исключительно для построения таблички преображения букв и получения цифровой последовательности, нужной для операции двойной перестановки зашифрованного текста. Причём, они использовали здесь четыре разных, но постоянных ключа. И только введение в вычисления каждый раз нового пятизначного «индикатора» позволяло полностью и до не узнаваемости менять ключи к различным криптограммам. На первый взгляд ряд этих операций выглядят ненужным усложнением шифра. Но если учесть опасность проникновения вражеской контрразведки в его систему, то эти предосторожности уже не кажутся излишними. Кроме того, так достигалась максимальная «случайность знаков» в получаемой ключевой цифровой последовательности. Теперь мы имеем всё, чтобы самим приступить к зашифровке конкретного текста. Но для этого немного открутим историческую плёнку и вернёмся в осень 1952 года, когда новоявленный агент КГБ Рейно Хейханен оказался в Нью-Йорке. В ноябре этого года он доложил в Московский Центр (через указанные ему заранее тайники) о своей легализации в США и стал ждать указаний. В Москве в его адрес было составлено следующее письмо (орфография подлинника сохранена):

1. Поздравляем с благополучным прибытием. Подтверждаем получение вашего письма в адрес «В» повторяю «В» и прочтение письма N1. 2. Для организации прикрытия мы дали указание передать вам три тысячи местных. Перед тем как их вложить в какое либо дело посоветуйтесь с нами, сообщив характеристику этого дела. 3. По вашей просьбе рецептуру изготовления мягкой пленки и новостей передадим отдельно вместе с письмом матери. 4. Гаммы высылать вам рано. Короткие письма шифруйте, а побольше — делайте со вставками. Все данные о себе, место работы, адрес и т.д. в одной шифровке передавать нельзя. Вставки передавайте отдельно. 5. Посылку жене передали лично. С семьей все благополучно. Желаем успеха. Привет от товарищей. N1/03 Декабря.

Воспользовавшись таблицей по ключу «СНЕГОПАД» переведём этот текст в цифрообозначения:

| 9 | 69 | 20 | 63 | 69 | 61 | 19 | 20 | 12 | 23 | 61 | 25 | 4 | 13 |

| п | р | и | к | р | ы | т | и | я | м | ы | д | а | л |

| 20 | 29 | 63 | 4 | 10 | 4 | 0 | 20 | 7 | 9 | 7 | 69 | 7 | 25 |

| и | у | к | а | з | а | н | и | е | п | е | р | е | д |

| 4 | 19 | 11 | 15 | 4 | 23 | 19 | 69 | 20 | 19 | 61 | 5 | 12 | 66 |

| а | т | ь | в | а | м | т | р | и | т | ы | с | я | ч |

| 20 | 23 | 7 | 5 | 19 | 0 | 61 | 14 | 67 | 9 | 7 | 69 | 7 | 25 |

| и | м | е | с | т | н | ы | х | . | п | е | р | е | д |

| 19 | 7 | 23 | 63 | 4 | 63 | 20 | 14 | 15 | 13 | 8 | 60 | 20 | 19 |

| т | е | м | к | а | к | и | х | в | л | о | ж | и | т |

| 11 | 15 | 63 | 4 | 63 | 8 | 7 | 13 | 20 | 65 | 8 | 25 | 7 | 13 |

| ь | в | к | а | к | о | е | л | и | б | о | д | Е | л |

| 8 | 9 | 8 | 5 | 8 | 15 | 7 | 19 | 29 | 20 | 19 | 7 | 5 | 11 |

| о | п | о | с | о | в | е | т | у | и | т | е | с | ь |

| 5 | 0 | 4 | 23 | 20 | 17 | 5 | 8 | 8 | 65 | 26 | 20 | 15 | 14 |

| с | н | а | м | и | , | с | о | о | б | щ | и | в | х |

| 4 | 69 | 4 | 63 | 19 | 7 | 69 | 20 | 5 | 19 | 20 | 63 | 29 | 21 |

| а | р | а | к | т | е | р | и | с | т | и | к | у | э |

| 19 | 8 | 3 | 8 | 25 | 7 | 13 | 4 | 67 | 18 | 333 | 18 | 67 | 9 |

| т | о | г | о | д | е | л | а | . | н/ц | 333 | н/ц | . | п |

| 8 | 15 | 4 | 16 | 7 | 20 | 9 | 69 | 8 | 5 | 11 | 65 | 7 | 69 |

| о | в | а | ш | е | и | п | р | о | с | ь | б | е | р |

| 7 | 24 | 7 | 9 | 19 | 29 | 69 | 29 | 20 | 10 | 3 | 8 | 19 | 8 |

| е | ц | е | п | т | у | Р | у | и | з | г | о | т | о |

| 15 | 13 | 7 | 0 | 20 | 12 | 23 | 12 | 3 | 63 | 8 | 20 | 9 | 13 |

| в | л | е | н | и | я | м | я | г | к | о | и | п | л |

| 7 | 0 | 63 | 20 | 20 | 0 | 8 | 15 | 8 | 5 | 19 | "center" valign = "top" >7 | 20 | 9 |

| е | н | к | и | и | н | о | в | о | с | т | е | и | п |

| 7 | 69 | 7 | 25 | 4 | 25 | 20 | 23 | 8 | 19 | 25 | 7 | 13 | 11 |

| е | р | е | д | а | д | и | м | о | т | д | е | л | ь |

| 0 | 8 | 15 | 23 | 7 | 5 | 19 | 7 | 5 | 9 | 20 | 5 | 11 | 23 |

| н | о | в | м | е | с | т | е | с | п | и | с | ь | м |

| 8 | 23 | 23 | 4 | 19 | 7 | 69 | 20 | 67 | 18 | 444 | 18 | 67 | 3 |

| о | м | м | а | т | е | р | и | . | н/ц | 444 | н/ц | . | г |

| 4 | 23 | 23 | 61 | 15 | 61 | 5 | 61 | 13 | 4 | 19 | 11 | 15 | 4 |

| а | м | м | ы | в | ы | с | ы | л | а | т | ь | в | а |

| 23 | 69 | 4 | 0 | 8 | 67 | 63 | 8 | 19 | 8 | 19 | 63 | 20 | 7 |

| м | р | а | н | О | . | к | о | р | о | т | к | и | е |

| 9 | 20 | 5 | 11 | 23 | 4 | 16 | 20 | 64 | 69 | 29 | 20 | 19 | 7 |

| п | и | с | ь | м | а | ш | и | ф | р | у | и | т | е |

| 17 | 4 | 9 | 8 | 65 | 8 | 13 | 11 | 16 | 7 | 19 | 20 | 69 | 7 |

| , | а | п | о | б | о | л | ь | ш | е | т | и | р | е |

| 25 | 7 | 13 | 4 | 20 | 19 | 7 | 5 | 8 | 15 | 5 | 19 | 4 | 15 |

| д | е | л | а | и | т | е | с | о | в | с | т | а | в |

| 63 | 4 | 23 | 20 | 67 | 15 | 5 | 7 | 25 | 4 | 0 | 0 | 61 | 7 |

| к | а | м | и | . | в | с | е | д | а | н | н | ы | е |

| 8 | 5 | 7 | 65 | 7 | 17 | 23 | 7 | 5 | 19 | 8 | 69 | 4 | 65 |

| о | с | е | б | Е | , | м | е | с | т | о | р | а | б |

| 8 | 19 | 61 | 17 | 4 | 25 | 69 | 7 | 5 | 20 | 19 | 67 | 25 | 67 |

| о | т | ы | , | а | д | р | е | с | и | т | . | д | . |

| 15 | 8 | 25 | 0 | 8 | 20 | 16 | 20 | 64 | 69 | 8 | 15 | 63 | 7 |

| в | о | д | н | о | и | ш | и | ф | р | о | в | к | е |

| 9 | 7 | 69 | 7 | 25 | 4 | 15 | 4 | 19 | 11 | 0 | 7 | 13 | 11 |

| п | е | р | е | д | а | в | а | т | ь | н | е | Л | ь |

| 10 | 12 | 67 | 15 | 5 | 19 | 4 | 15 | 63 | 20 | 9 | 7 | 69 | 7 |

| з | я | . | в | с | т | а | в | к | и | п | Е | р | е |

| 25 | 4 | 15 | 4 | 20 | 19 | 7 | 8 | 19 | 25 | 7 | 13 | 11 | 0 |

| д | а | в | а | и | т | е | о | т | д | е | л | ь | н |

| 8 | 67 | 18 | 555 | 18 | 67 | 9 | 8 | 5 | 61 | 13 | 63 | 29 | 60 |

| о | . | н/ц | 555 | н/ц | . | п | о | с | ы | л | к | у | ж |

| 7 | 0 | 7 | 9 | 7 | 69 | 7 | 25 | 4 | 13 | 20 | 13 | 20 | 66 |

| е | н | е | п | е | р | е | д | а | л | и | л | и | ч |

| 0 | 8 | 67 | 5 | 5 | 7 | 23 | 11 | 7 | 20 | 15 | 5 | 7 | 65 |

| н | о | . | с | с | е | м | ь | е | и | в | с | е | б |

| 13 | 4 | 3 | 8 | 9 | 8 | 13 | 29 | 66 | 0 | 8 | 67 | 60 | 7 |

| л | а | г | о | п | о | л | у | ч | н | о | . | ж | е |

| 13 | 4 | 7 | 23 | 29 | 5 | 9 | 7 | 14 | 4 | 67 | 9 | 69 | 20 |

| л | а | е | м | у | с | п | е | х | а | . | п | р | и |

| 15 | 7 | 19 | 8 | 19 | 19 | 8 | 15 | 4 | 69 | 20 | 26 | 7 | 20 |

| в | е | т | о | т | т | о | в | а | р | и | щ | е | и |

| 68 | 18 | 111 | 18 | 25 | 69 | 8 | 65 | 11 | 8 | 18 | 333 | 18 | 25 |

| № | н/ц | 111 | н/ц | д | р | о | б | ь | 0 | н/ц | 333 | н/ц | д |

| 7 | 63 | 4 | 65 | 69 | 12 | 28 | 18 | 111 | 18 | 67 | 9 | 8 | 10 |

| е | к | а | б | р | я | н/т | н/ц | 111 | н/ц | . | п | о | з |

| 25 | 69 | 4 | 15 | 13 | 12 | 7 | 23 | 5 | 65 | 13 | 4 | 3 | 8 |

| д | р | а | в | л | я | е | м | с | б | л | а | г | о |

| 9 | 8 | 13 | 29 | 66 | 0 | 61 | 23 | 9 | 69 | 20 | 65 | 61 | 19 |

| п | о | л | у | ч | н | ы | м | п | р | и | б | ы | т |

| 20 | 7 | 23 | 67 | 9 | 8 | 25 | 19 | 15 | 7 | 69 | 60 | 25 | 4 |

| и | е | м | . | п | о | д | т | в | е | р | ж | д | а |

| 7 | 23 | 9 | 8 | 13 | 29 | 66 | 7 | 0 | 20 | 7 | 15 | 4 | 16 |

| е | м | п | о | л | у | ч | е | н | и | е | в | а | ш |

| 7 | 3 | 8 | 9 | 20 | 5 | 11 | 23 | 4 | 15 | 4 | 25 | 69 | 7 |

| е | г | о | п | и | с | ь | м | а | в | а | д | р | е |

| 5 | 17 | 17 | 15 | 22 | 15 | 17 | 17 | 20 | 9 | 69 | 8 | 66 | 19 |

| с | , | , | в | пвт | в | , | , | и | п | р | о | ч | т |

| 7 | 0 | 20 | 7 | 9 | 20 | 5 | 11 | 23 | 4 | 68 | 18 | 111 | 18 |

| е | н | и | е | п | и | с | ь | м | а | № | н/ц | 111 | н/ц |

| 67 | 18 | 222 | 18 | 67 | 25 | 13 | 12 | 8 | 69 | 3 | 4 | 0 | 20 |

| . | н/ц | 222 | н/ц | . | д | л | я | о | р | г | а | н | и |

| 10 | 4 | 24 | 20 | 20 | 2 | 1 | 4 | ||||||

| з | а | ц | и | и |

Обратим внимание на следующие особенности этой таблицы. Зашифровка текста началась случайным образом со слова «прикрытия». А само начало сообщения через условный код Н/Т (28) вставлено в его конец. Это еще более усиливало криптозащиту документа. Интересна здесь система обозначения чисел. Каждой цифре соответствовало их тройное повторение, что немного выпадает из ранее рассмотренных правил составления шифров советскими разведчиками. Кроме того, учитывая, что дальнейший текст нам предстоит разбить на 5-ти значные цифровые группы, в конце добавлены три цифры-пустышки для округления общего числа цифр, входящих в криптограмму.

10. Основной секрет системы ВИК заключался в использовании при шифровке сложной двойной перестановки. Для этого у агента был еще небольшой личный номер - 13. Это число использовалось для определения размеров двух перестановочных таблиц (их ширины и глубины). Из 50-ти значной гаммы (см. п.7) брались две последние неравные цифры (у нас: 4 и 1), которые поочередно суммировались с личным номером. Для первой таблицы 13+4=17 столбцов, и 13+1=14 столбцов для второй перестановочной таблицы. Кроме ширины столбцов нам нужно знать ключевой набор цифр. Он извлекался из полученной ранее 50-значной последовательности. Приведем её ещё раз, добавив во вторую строку порядковые номера ключевых цифр:

| 5 | 9 | 3 | 8 | 9 | 9 | 1 | 8 | 9 | 8 |

| 3 | 7 | 2 | 4 | 8 | 9 | 1 | 5 | 0 | 6 |

| 4 | 2 | 1 | 7 | 8 | 0 | 9 | 7 | 7 | 2 |

| 6 | 3 | 8 | 5 | 8 | 9 | 6 | 4 | 9 | 8 |

| 9 | 1 | 3 | 3 | 7 | 5 | 0 | 3 | 7 | 7 |

| 0 | 4 | 6 | 0 | 2 | 5 | 3 | 0 | 4 | 7 |

| 4 | 0 | 6 | 2 | 7 | 8 | 3 | 4 | 1 | 1 |

Для двух перестановочных таблиц нам нужна в сумме 31 цифра (17+14), которые мы и выпишем поочередно вертикально из таблички согласно верхней её нумерации:9 6 0 3 3 1 8 3 6 6 4 6 9 0 4 7 5 3 0 2 7 4 3 0 4 2 8 7 7 1 2 Стоит здесь объяснить, зачем разведчики получали в табличке 50 знаков. У Хейханена личным номером было число 13. Максимально возможная цифра, которую можно прибавить к 13 есть 9. В сумме это 22. Для двух таблиц – не более 43 знаков. Так что для Вика было важно иметь в качестве ключа именно 50 цифр. Отметим попутно и следующий факт. В 1956 году Хейханену несколько изменили шифровальный ключ и его личным номером стало число 20. Соответственно у него должна была удлиниться и генерируемая последовательность цифр до 60 знаков. Впрочем, до измены агента оставались считанные месяцы, и предосторожности руководителей Вика были уже излишние. Итак, для первой перестановки используем первые 17 цифр: 9 6 0 3 3 1 8 3 6 6 4 6 9 0 4 7 5. Выписываем в нашу 17-колонную таблицу построчно весь зашифрованный в п.8 текст (во второй строке таблицы мы видим соответственно порядковые номера ключевых цифр):

| 9 | 6 | 0 | 3 | 3 | 1 | 8 | 3 | 6 | 6 | 4 | 6 | 9 | 0 | 4 | 7 | 5 |

| 14 | 8 | 16 | 2 | 3 | 1 | 13 | 4 | 9 | 10 | 5 | 11 | 15 | 17 | 6 | 12 | 7 |

| 9 | 6 | 9 | 2 | 0 | 6 | 3 | 6 | 9 | 6 | 1 | 1 | 9 | 2 | 0 | 1 | 2 |

| 2 | 3 | 6 | 1 | 2 | 5 | 4 | 1 | 3 | 2 | 0 | 2 | 9 | 6 | 3 | 4 | 1 |

| 0 | 4 | 0 | 2 | 0 | 7 | 9 | 7 | 6 | 9 | 7 | 2 | 5 | 4 | 1 | 9 | 1 |

| 1 | 1 | 5 | 4 | 2 | 3 | 1 | 9 | 6 | 9 | 2 | 0 | 1 | 9 | 6 | 1 | 5 |

| 1 | 2 | 6 | 6 | 2 | 0 | 2 | 3 | 7 | 5 | 1 | 9 | 0 | 6 | 1 | 1 | 4 |

| 6 | 7 | 9 | 7 | 6 | 9 | 7 | 2 | 5 | 1 | 9 | 7 | 2 | 3 | 6 | 3 | 4 |

| 6 | 3 | 2 | 0 | 1 | 4 | 1 | 5 | 1 | 3 | 8 | 6 | 0 | 2 | 0 | 1 | 9 |

| 1 | 1 | 1 | 5 | 6 | 3 | 4 | 6 | 3 | 8 | 7 | 1 | 3 | 2 | 0 | 6 | 5 |

| 8 | 2 | 5 | 7 | 1 | 3 | 8 | 9 | 8 | 5 | 8 | 1 | 5 | 7 | 1 | 9 | 2 |

| 9 | 2 | 0 | 1 | 9 | 7 | 5 | 1 | 1 | 5 | 0 | 4 | 2 | 3 | 2 | 0 | 1 |

| 7 | 5 | 8 | 8 | 6 | 5 | 2 | 6 | 2 | 0 | 1 | 5 | 1 | 4 | 4 | 6 | 9 |

| 4 | 6 | 3 | 1 | 9 | 7 | 6 | 9 | 2 | 0 | 5 | 1 | 9 | 2 | 0 | 6 | 3 |

| 2 | 9 | 2 | 1 | 1 | 9 | 8 | 3 | 8 | 2 | 5 | 7 | 1 | 3 | 4 | 6 | 7 |

| 1 | 8 | 3 | 3 | 3 | 1 | 8 | 6 | 7 | 9 | 8 | 1 | 5 | 4 | 1 | 6 | 7 |

| 2 | 0 | 9 | 6 | 9 | 8 | 5 | 1 | 1 | 6 | 5 | 7 | 6 | 9 | 7 | 2 | 4 |

| 7 | 9 | 1 | 9 | 2 | 9 | 6 | 9 | 2 | 9 | 2 | 0 | 1 | 0 | 3 | 8 | 1 |

| 9 | 8 | 1 | 5 | 1 | 3 | 7 | 0 | 2 | 0 | 1 | 2 | 2 | 3 | 1 | 2 | 3 |

| 6 | 3 | 8 | 2 | 0 | 9 | 1 | 3 | 7 | 0 | 6 | 3 | 2 | 0 | 2 | 0 | 0 |

| 8 | 1 | 5 | 8 | 5 | 1 | 9 | 7 | 2 | 0 | 9 | 7 | 6 | 9 | 7 | 2 | 5 |

| 4 | 2 | 5 | 2 | 0 | 2 | 3 | 8 | 1 | 9 | 2 | 5 | 7 | 1 | valign = "top" >3 | 1 | 1 |

| 0 | 8 | 1 | 5 | 2 | 3 | 7 | 5 | 1 | 9 | 7 | 5 | 9 | 2 | 0 | 5 | 1 |

| 1 | 2 | 3 | 8 | 2 | 3 | 2 | 3 | 4 | 1 | 9 | 7 | 6 | 9 | 2 | 0 | 6 |

| 7 | 1 | 8 | 4 | 4 | 4 | 1 | 8 | 6 | 7 | 3 | 4 | 2 | 3 | 2 | 3 | 6 |

| 1 | 1 | 5 | 6 | 1 | 5 | 6 | 1 | 1 | 3 | 4 | 1 | 9 | 1 | 1 | 1 | 5 |

| 4 | 2 | 3 | 6 | 9 | 4 | 0 | 8 | 6 | 7 | 6 | 3 | 8 | 6 | 9 | 8 | 1 |

| 9 | 6 | 3 | 2 | 0 | 7 | 9 | 2 | 0 | 5 | 1 | 1 | 2 | 3 | 4 | 1 | 6 |

| 2 | 0 | 6 | 4 | 6 | 9 | 2 | 9 | 2 | 0 | 1 | 9 | 7 | 1 | 7 | 4 | 9 |

| 8 | 6 | 5 | 8 | 1 | 3 | 1 | 1 | 1 | 6 | 7 | 1 | 9 | 2 | 0 | 6 | 9 |

| 7 | 2 | 5 | 7 | 1 | 3 | 4 | 2 | 0 | 1 | 9 | 7 | 5 | 8 | 1 | 5 | 5 |

| 1 | 9 | 4 | 1 | 5 | 6 | 3 | 4 | 2 | 3 | 2 | 0 | 6 | 7 | 1 | 5 | 5 |

| 7 | 2 | 5 | 4 | 0 | 0 | 6 | 1 | 7 | 8 | 5 | 7 | 6 | 5 | 7 | 1 | 7 |

| 2 | 3 | 7 | 5 | 1 | 9 | 8 | 6 | 9 | 4 | 6 | 5 | 8 | 1 | 9 | 6 | 1 |

| 1 | 7 | 4 | 2 | 5 | 6 | 9 | 7 | 5 | 2 | 0 | 1 | 9 | 6 | 7 | 2 | 5 |

| 6 | 7 | 1 | 5 | 8 | 2 | 5 | 0 | 8 | 2 | 0 | 1 | 6 | 2 | 0 | 6 | 4 |

| 6 | 9 | 8 | 1 | 5 | 6 | 3 | 7 | 9 | 7 | 6 | 9 | 7 | 2 | 5 | 4 | 1 |

| 5 | 4 | 1 | 9 | 1 | 1 | 0 | 7 | 1 | 3 | 1 | 1 | 1 | 0 | 1 | 2 | 6 |

| 7 | 1 | 5 | 5 | 1 | 9 | 4 | 1 | 5 | 6 | 3 | 2 | 0 | 9 | 7 | 6 | 9 |

| 7 | 2 | 5 | 4 | 1 | 5 | 4 | 2 | 0 | 1 | 9 | 7 | 8 | 1 | 9 | 2 | 5 |

| 7 | 1 | 3 | 1 | 1 | 0 | 8 | 6 | 7 | 1 | 8 | 5 | 5 | 5 | 1 | 8 | 6 |

| 7 | 9 | 8 | 5 | 6 | 1 | 1 | 3 | 6 | 3 | 2 | 9 | 6 | 0 | 7 | 0 | 7 |

| 9 | 7 | 6 | 9 | 7 | 2 | 5 | 4 | 1 | 3 | 2 | 0 | 1 | 3 | 2 | 0 | 6 |

| 6 | 0 | 8 | 6 | 7 | 5 | 5 | 7 | 2 | 3 | 1 | 1 | 7 | 2 | 0 | 1 | 5 |

| 5 | 7 | 6 | 5 | 1 | 3 | 4 | 3 | 8 | 9 | 8 | 1 | 3 | 2 | 9 | 6 | 6 |

| 0 | 8 | 6 | 7 | 6 | 0 | 7 | 1 | 3 | 4 | 7 | 2 | 3 | 2 | 9 | 5 | 9 |

| 7 | 1 | 4 | 4 | 6 | 7 | 9 | 6 | 9 | 2 | 0 | 1 | 5 | 7 | 1 | 9 | 8 |

| 1 | 9 | 1 | 9 | 8 | 1 | 5 | 4 | 6 | 9 | 2 | 0 | 2 | 6 | 7 | 2 | 0 |

| 6 | 8 | 1 | 8 | 1 | 1 | 1 | 1 | 8 | 2 | 5 | 6 | 9 | 8 | 6 | 5 | 1 |

| 1 | 8 | 1 | 8 | 3 | 3 | 3 | 1 | 8 | 2 | 5 | 7 | 6 | 3 | 4 | 6 | 5 |

| 6 | 9 | 1 | 2 | 2 | 8 | 1 | 8 | 1 | 1 | 1 | 1 | 8 | 6 | 7 | 9 | 8 |

| 1 | 0 | 2 | 5 | 6 | 9 | 4 | 1 | 5 | 1 | 3 | 1 | 2 | 7 | 2 | 3 | 5 |

| 6 | 5 | 1 | 3 | 4 | 3 | 8 | 9 | 8 | 1 | 3 | 2 | 9 | 6 | 6 | 0 | 6 |

| 1 | 2 | 3 | 9 | 6 | 9 | 2 | 0 | 5 | 6 | 5 | 1 | 1 | 9 | 2 | 0 | 7 |

| 2 | 3 | 6 | 7 | 9 | 8 | 2 | 5 | 1 | 9 | 1 | 5 | 7 | 6 | 9 | 6 | 0 |

| 2 | 5 | 4 | 7 | 2 | 3 | 9 | 8 | 1 | 3 | 2 | 9 | 6 | 6 | 7 | 0 | 2 |

| 0 | 7 | 1 | 5 | 4 | 1 | 6 | 7 | 3 | 8 | 9 | 2 | 0 | 5 | 1 | 1 | 2 |

| 3 | 4 | 1 | 5 | 4 | 2 | 5 | 6 | 9 | 7 | 5 | 1 | 7 | 1 | 7 | 1 | 5 |

| 2 | 2 | 1 | 5 | 1 | 7 | 1 | 7 | 2 | 0 | 9 | 6 | 9 | 8 | 6 | 6 | 1 |

| 9 | 7 | 0 | 2 | 0 | 7 | 9 | 2 | 0 | 5 | 1 | 1 | 2 | 3 | 4 | 6 | 8 |

| 1 | 8 | 1 | 1 | 1 | 1 | 8 | 6 | 7 | 1 | 8 | 2 | 2 | 2 | 1 | 8 | 6 |

| 7 | 2 | 5 | 1 | 3 | 1 | 2 | 8 | 6 | 9 | 3 | 4 | 0 | 2 | 0 | 1 | 0 |

| 4 | 2 | 4 | 2 | 0 | 2 | 0 | 2 | 1 | 4 |

Теперь из таблицы по столбцам выпишем последовательно цифры опять же согласно верхней её нумерации и получим 206 5-ти значных групп промежуточной криптограммы:

65730 94337 57918 93912 33454 79336 09626 19501 25307 11389

39831 27711 22124 67057 18113 69528 25846 62487 14525 19541

59657 49882 53977 55521 12020 22616 19691 39210 50224 19061

15015 85111 16771 66813 26469 24410 13061 79325 69169 36190

37853 81829 12416 70771 26347 31641 18190 58767 26821 07219

87801 55852 16927 93461 17925 60061 39822 18702 55133 51295

91830 31616 00124 04173 12730 22194 70117 97051 79172 09917

64726 29717 64102 11544 95219 37741 30511 66516 99557 15416

95676 56980 15856 70225 18606 34127 31225 69809 83128 21126

06292 37794 12197 07819 88905 23574 27822 93667 51381 22871

22721 14616 02102 79589 15076 12839 68815 85113 92076 16299

51385 50029 69000 99173 75061 38422 73611 33394 29221 11693

87051 94122 09761 14517 17023 75574 13191 70751 19127 59011

21067 11215 92161 24149 11316 90666 62820 21503 18146 55162

64262 80016 59256 93006 01166 81349 12714 85268 85671 93721

60921 43689 53044 81554 79513 14822 96519 82092 01166 18974

21279 68401 71492 87172 16657 77796 50716 16161 22032 91749

95102 03521 91561 22679 62982 79566 89671 08561 73352 96829

17607 92209 60569 21508 32391 18551 38533 65545 74181 55386

86641 11121 36411 10154 26496 32273 42349 03091 29316 31287

51622 09150 32227 68367 69665 18322

11. Для второй перестановки текста мы берем следующие 14 цифр ключевой группы, полученной нами в п.10: 3 0 2 7 4 3 0 4 2 8 7 7 1 2. Здесь мы имеем сложную неравномерную колонную перестановку (вторая строка таблицы опять соответствует порядковым номерам верхних цифр). Количество столбцов рассчитывается из расчета общего числа цифр в тексте (1030) и ширины таблицы (14). То есть 74 строки (74х14=1036). Треугольные области, окрашенные в таблице желтым цветом (выделены курсивом), строятся следующим образом. Их левые верхние углы соответствуют порядковым номерам ключевой строки, а нижний правый угол опирается на последний столбец таблицы. Сначала в серую область таблицы вписывался горизонтально промежуточный текст, который доходил до края таблицы (см. п.10), а по её заполнении наступала очередь жёлтой области.

| 3 | 0 | 2 | 7 | 4 | 3 | 0 | 4 | 2 | 8 | 7 | 7 | 1 | 2 |

| 5 | 13 | 2 | 9 | 7 | 6 | 14 | 8 | 3 | 12 | 10 | 11 | 1 | 4 |

| 6 | 5 | 7 | 3 | 0 | 9 | 4 | 3 | 3 | 7 | 5 | 7 | 1 | 1 |

| 9 | 1 | 8 | 9 | 3 | 9 | 1 | 2 | 3 | 3 | 4 | 5 | 4 | 2 |

| 7 | 9 | 3 | 3 | 6 | 0 | 9 | 6 | 2 | 6 | 1 | 9 | 5 | 0 |

| 1 | 2 | 1 | 5 | 9 | 2 | 1 | 6 | 1 | 2 | 4 | 1 | 4 | 9 |

| 5 | 3 | 0 | 1 | 1 | 3 | 1 | 6 | 9 | 0 | 6 | 6 | 6 | 6 |

| 7 | 1 | 1 | 3 | 2 | 8 | 2 | 0 | 2 | 1 | 5 | 0 | 3 | 1 |

| 8 | 9 | 3 | 9 | 8 | 8 | 1 | 4 | 6 | 5 | 5 | 1 | 6 | 2 |

| 3 | 1 | 2 | 7 | 7 | 1 | 6 | 4 | 2 | 6 | 2 | 8 | 0 | 0 |

| 1 | 2 | 2 | 1 | 2 | 4 | 6 | 1 | 6 | 5 | 9 | 2 | 5 | 6 |

| 7 | 0 | 5 | 7 | 1 | 8 | 1 | 1 | 9 | 3 | 0 | 0 | 6 | 0 |

| 3 | 6 | 9 | 5 | 2 | 8 | 2 | 5 | 8 | 1 | 1 | 6 | 6 | 8 |

| 4 | 6 | 6 | 2 | 4 | 8 | 7 | 1 | 4 | 5 | 1 | 3 | 4 | 9 |

| 2 | 5 | 1 | 9 | 5 | 4 | 1 | 5 | 9 | 6 | 5 | 1 | 2 | 7 |

| 7 | 4 | 9 | 8 | 8 | 2 | 5 | 3 | 9 | 7 | 7 | 5 | 1 | 4 |

| 5 | 5 | 2 | 1 | 1 | 2 | 0 | 2 | 0 | 2 | 2 | 6 | 1 | 8 |

| 6 | 1 | 9 | 6 | 9 | 1 | 3 | 9 | 2 | 1 | 0 | 5 | 0 | 2 |

| 2 | 4 | 1 | 9 | 0 | 6 | 1 | 1 | 5 | 2 | 6 | 8 | 8 | 5 |

| 5 | 0 | 1 | 5 | 8 | 5 | 1 | 1 | 1 | 6 | 7 | 1 | 9 | 3 |

| 1 | 6 | 7 | 7 | 1 | 6 | 6 | 8 | 1 | 3 | 7 | 2 | 1 | 6 |

| 2 | 6 | 4 | 6 | 9 | 2 | 4 | 4 | 1 | 0 | 1 | 0 | 9 | 2 |

| 3 | 0 | 6 | 1 | 7 | 9 | 3 | 2 | 5 | 6 | 9 | 1 | 1 | 4 |

| 6 | 9 | 3 | 6 | 1 | 9 | 0 | 3 | 7 | 8 | 5 | 3 | 8 | 3 |

| 1 | 8 | 2 | 9 | 1 | 2 | 4 | 1 | 6 | 7 | 0 | 7 | 7 | 1 |

| 2 | 6 | 3 | 4 | 7 | 3 | 1 | 6 | 4 | 1 | 1 | 8 | 1 | 6 |

| 9 | 0 | 5 | 8 | 7 | 6 | 7 | 2 | 6 | 8 | 2 | 1 | 0 | 7 |

| 8 | 9 | 5 | 3 | 0 | 4 | 4 | 8 | 1 | 5 | 5 | 4 | 7 | 9 |

| 2 | 5 | 1 | 3 | 1 | 4 | 8 | 2 | 2 | 9 | 6 | 5 | 1 | 9 |

| 1 | 9 | 8 | 2 | 0 | 9 | 2 | 0 | 1 | 1 | 6 | 6 | 1 | 8 |

| 8 | 7 | 8 | 9 | 7 | 4 | 2 | 1 | 2 | 7 | 9 | 6 | 8 | 4 |

| 0 | 1 | 5 | 5 | 0 | 1 | 7 | 1 | 4 | 9 | 2 | 8 | 7 | 1 |

| 8 | 5 | 2 | 1 | 6 | 7 | 2 | 1 | 6 | 6 | 5 | 7 | 7 | 7 |

| 9 | 2 | 7 | 9 | 3 | 4 | 7 | 9 | 6 | 5 | 0 | 7 | 1 | 8 |

| 6 | 1 | 1 | 7 | 9 | 2 | 5 | 1 | 6 | 1 | 6 | 1 | 2 | 2 |

| 6 | 0 | 0 | 6 | 1 | 3 | 9 | 8 | 0 | 3 | 2 | 9 | 1 | 7 |

| 2 | 2 | 1 | 8 | 7 | 0 | 2 | 5 | 5 | 4 | 9 | 9 | 5 | 1 |

| 1 | 3 | 3 | 6 | 1 | 2 | 9 | 5 | 9 | 1 | 0 | 2 | 0 | 3 |

| 8 | 3 | 0 | 3 | 1 | 6 | 1 | 6 | 0 | 0 | 1 | 5 | 2 | 1 |

| 2 | 4 | 0 | 4 | 1 | 7 | 3 | 1 | 2 | 7 | 3 | 0 | 9 | 1 |

| 2 | 2 | 1 | 9 | 4 | 7 | 0 | 1 | 1 | 7 | 9 | 7 | 0 | 9 |

| 5 | 1 | 7 | 9 | 1 | 7 | 2 | 0 | 9 | 9 | 1 | 7 | 6 | 4 |

| 7 | 2 | 6 | 2 | 9 | 6 | 1 | 2 | 2 | 6 | 7 | 9 | 6 | 2 |

| 7 | 1 | 7 | 6 | 4 | 1 | 9 | 8 | 2 | 7 | 9 | 5 | 6 | 6 |

| 0 | 2 | 1 | 1 | 5 | 4 | 4 | 8 | 9 | 6 | 7 | 1 | 0 | 8 |

| 9 | 5 | 2 | 1 | 9 | 3 | 7 | 7 | 5 | 6 | 1 | 7 | 3 | 3 |

| 4 | 1 | 3 | 0 | 5 | 1 | 1 | 6 | 6 | 5 | 2 | 9 | 6 | 8 |

| 5 | 1 | 6 | 9 | 9 | 5 | 5 | 7 | 1 | 5 | 2 | 9 | 1 | 7 |

| 4 | 1 | 6 | 9 | 5 | 6 | 7 | 6 | 5 | 6 | 9 | 6 | 0 | 7 |

| 8 | 0 | valign = "top" >1 | 5 | 8 | 5 | 6 | 7 | 0 | 2 | 2 | 5 | 9 | 2 |

| 1 | 8 | 6 | 0 | 6 | 3 | 4 | 1 | 2 | 7 | 3 | 1 | 2 | 2 |

| 2 | 5 | 6 | 9 | 8 | 0 | 9 | 8 | 3 | 1 | 2 | 8 | 2 | 1 |

| 1 | 2 | 6 | 0 | 0 | 9 | 6 | 0 | 5 | 6 | 9 | 2 | 1 | 5 |

| 6 | 2 | 9 | 2 | 3 | 0 | 8 | 3 | 2 | 3 | 9 | 1 | 1 | 8 |

| 7 | 7 | 9 | 4 | 1 | 2 | 5 | 5 | 1 | 3 | 8 | 5 | 3 | 3 |

| 1 | 9 | 7 | 0 | 7 | 8 | 1 | 6 | 5 | 5 | 4 | 5 | 7 | 4 |

| 9 | 8 | 8 | 9 | 0 | 5 | 2 | 3 | 1 | 8 | 1 | 5 | 5 | 3 |

| 5 | 7 | 4 | 2 | 7 | 8 | 2 | 2 | 9 | 8 | 6 | 8 | 6 | 6 |

| 3 | 6 | 6 | 7 | 5 | 1 | 3 | 8 | 1 | 2 | 4 | 1 | 1 | 1 |

| 2 | 8 | 7 | 1 | 2 | 2 | 7 | 2 | 1 | 1 | 4 | 1 | 2 | 1 |

| 6 | 1 | 6 | 0 | 2 | 1 | 0 | 2 | 7 | 9 | 5 | 8 | 3 | 6 |